Analystenbericht | Gartner stuft Splunk als Marktführer im SIEM Magic Quadrant ein

Meistern Sie komplexe Bedrohungen mit maßgeschneiderter Cyber-Bedrohungserkennung

Intelligentere Sicherheit

Anomalieerkennung, Machine Learning und Risk-based Alerting unterstützen Sie beim Aufspüren unbekannter und komplexer Bedrohungen

Warum Splunk für erweiterte Bedrohungserkennung?

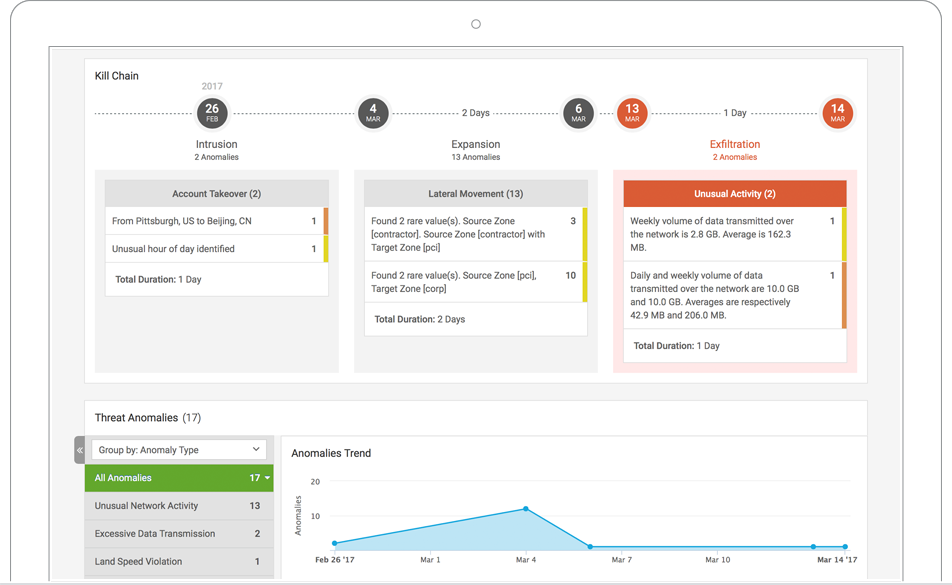

Finden Sie Kompromittierungsindikatoren (Indicators of Compromise, IoC) und wichtige versteckte Beziehungen in Ihren Maschinendaten mittels Logs aus Malware-Analyse-Lösungen, E-Mail-Systemen und Weblösungen, die Aktivitäten in unterschiedlichen Phasen der Kill Chain darstellen.

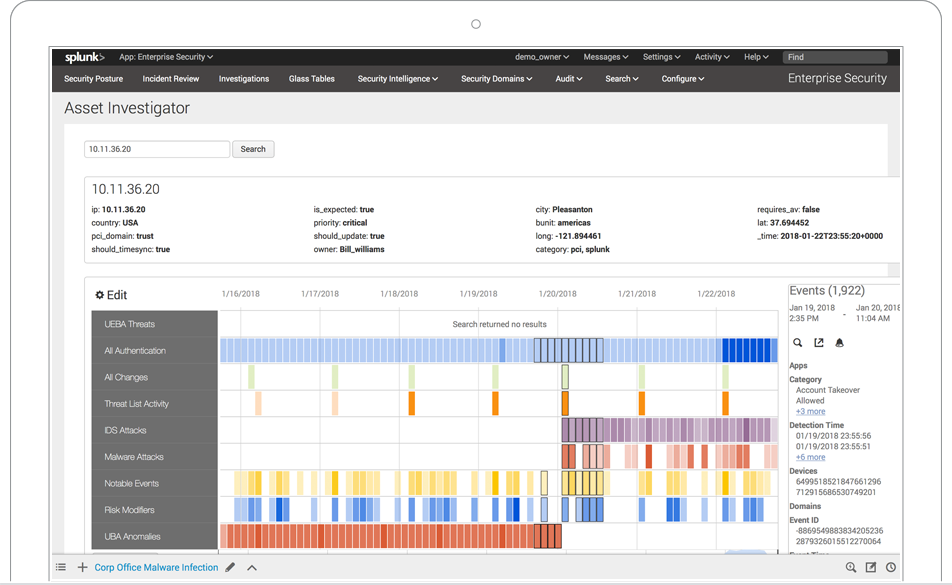

Teams können den Security- und IT-Technologie-Stack aufwärts, abwärts und seitwärts untersuchen sowie zeitlich zurückgehen, um Aktivitäten im Zusammenhang mit kompromittierten Hosts und komplexen Bedrohungen zu finden, zu analysieren und entsprechend darauf zu reagieren.

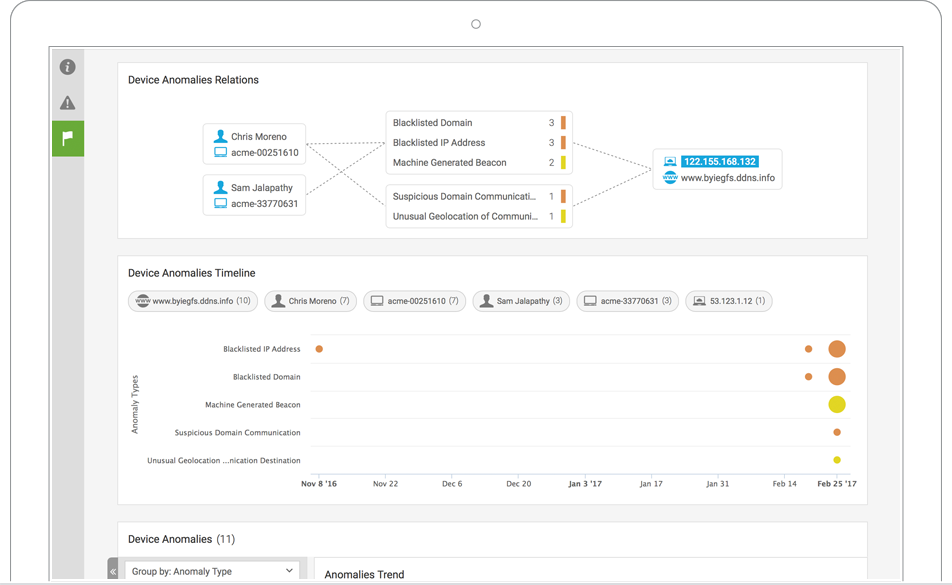

Durch die Anwendung von Splunk-Analysen können neue Konten zusätzliche Kompromittierungsindikatoren erkennen und so die Fähigkeit zur Erkennung komplexer Bedrohungen verbessern.

Splunkbase erweitert die Splunk-Plattform um eine Bibliothek mit hunderten von Apps und Add-ons von Splunk, unseren Partnern und unserer Community.

Wenn Sie ausprobieren möchten, wie Splunk verwendet werden kann, um Insider-Bedrohungen und komplexe Angriffe in Ihrer Umgebung zu erkennen, und mehr über Sicherheitsanwendungsfälle für Ihre Umgebung erfahren möchten, laden Sie am besten die kostenlose Testversion von Splunk Enterprise und die kostenlose Splunk Security Essentials App herunter. Jeder Anwendungsfall beinhaltet Beispieldaten und ausführbare Suchen, damit Sie die Nutzung in Ihrer Umgebung ausprobieren können.